小组研究成果被IEEE会议S&P 2026接收

IEEE Symposium on Security and Privacy (S&P) 是网络和系统安全领域的顶级学术会议,每年汇集来自学术界和工业界的大量研究人员和从业人员,与 CCS、USENIX Security 和 NDSS 并称为计算机信息安全领域的四大顶级会议。S&P 重点关注系统安全与隐私保护相关的技术和工具。2026 年的 Cycle 1,S&P 共接收文章 118 篇,接收率为 13%。

清华大学软件系统安全保障小组研究成果“Camveil: Unveiling Security Camera Vulnerabilities through Multi-Protocol Coordinated Fuzzing”成功被 S&P 2026 接收。该工作针对摄像头设备协议 RTSP、ONVIF、HTTP 等,提出了一种基于多协议协同的模糊测试工具Camveil,该工具在 6 个厂商的 9 款摄像头设备中,发现了 22 个之前未知的缺陷,其中 18 个缺陷已经被开发者确认。本工作由清华大学博士后马福辰、电子科技大学硕士生杨雨桥等人共同完成。

研究成果概要:

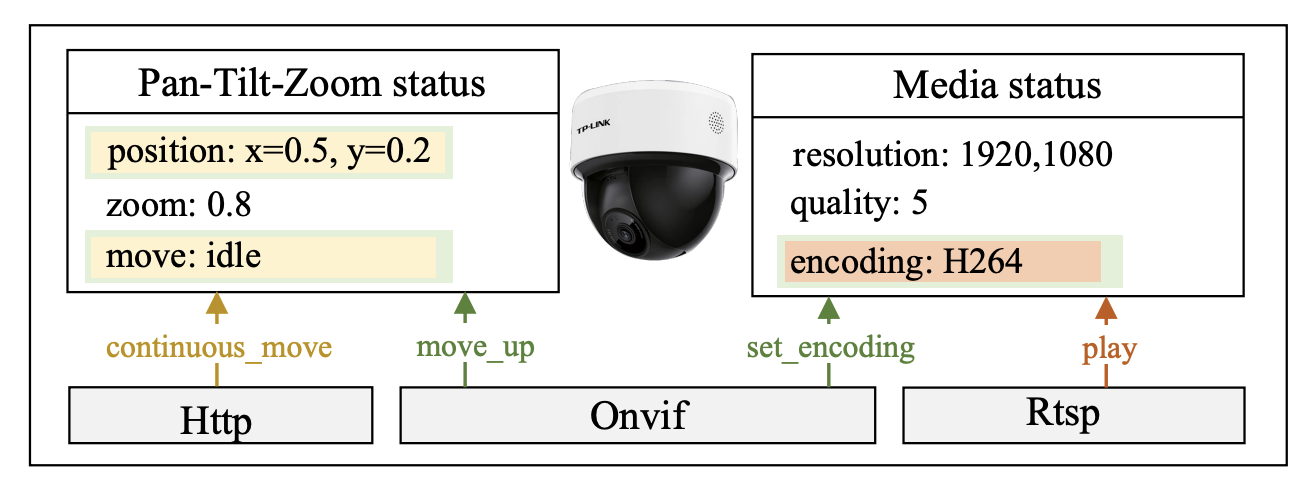

安防摄像头广泛部署在安全攸关的环境中,支持实时视频流传输,并通过 RTSP、ONVIF 和 HTTP 等协议进行设备控制。这些设备中的漏洞可能导致视频卡顿或监控故障,从而可能造成财产或安全损失。如下图所示,摄像头中某些协议可以修改摄像头的内部状态,从而间接影响其他协议的行为,这使得某些漏洞只能通过依赖于状态的跨协议交互才能发现。

虽然模糊测试是一种发现漏洞的有效技术,但现有的协议和 IoT 设备模糊测试工具通常会独立处理每个协议,而忽略了现实世界摄像头中存在的跨协议依赖关系。为了弥补这一缺陷,本文提出了 Camveil。Camveil 是一个模糊测试框架,旨在通过多协议协同模糊测试来发现安全摄像头中的漏洞。为了实现不同协议的协同交互,Camveil 构建了一个协议敏感的摄像头状态模型,该模型对摄像头的内部状态进行了建模,并定义了它们在不同协议之间的依赖关系。在此模型的指导下,Camveil 生成了协同报文测试序列,以探索交叉协议的行为。此外,它还集成了一个逻辑感知监控组件,该组件持续分析摄像头的响应数据包,以检测语义不一致或异常控制流。

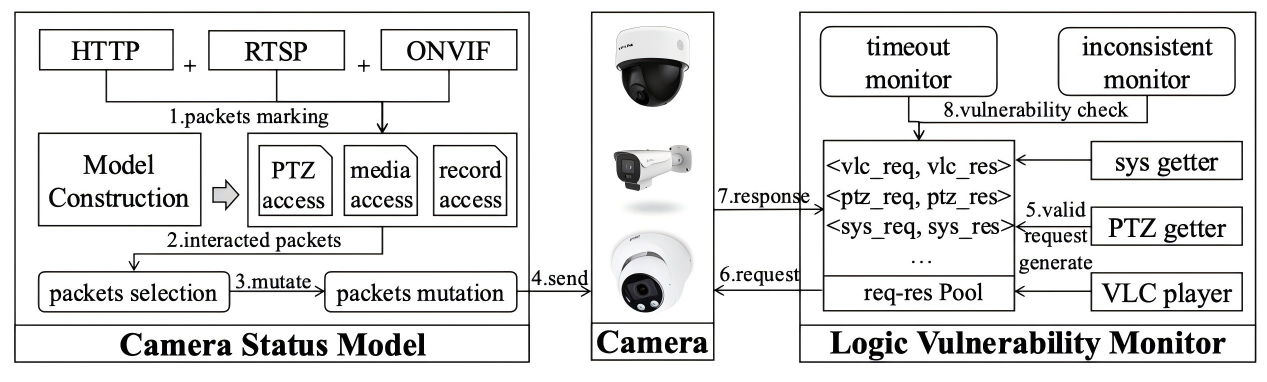

Camveil 的整体设计架构如下图所示,它由两个主要组件组成:摄像机状态模型和逻辑漏洞监视器。Camveil 的工作流程如下:1) 对于每个支持的协议(HTTP、RTSP(包括 RTP 和 RTCP)和 ONVIF),Camveil 从实际客户端收集有效数据包,并根据它们访问的内部摄像机状态(例如,PTZ、媒体、系统)对其进行标记。2) 在每一轮模糊测试中,Camveil 根据摄像机状态模型选择可能触发跨协议交互的数据包子集。3) 然后,利用特定于协议的数据结构知识,在保留协议语义的同时,对选定的数据包进行变异。4) 将变异后的数据包发送到目标摄像机。5) 同时,VLC 播放器、PTZ 状态检索器和系统状态检索器生成标准请求,以查询摄像机的运行时状态。 6) 这些状态检查请求会被发送到摄像机。7) 收到响应后,它们会被存储在请求/响应池中,并被索引以供后续分析。8) 两个逻辑监视器会分析收集到的响应:超时监视器检测无响应行为,而不一致监视器则识别语义异常(例如,视频卡顿、PTZ 状态不正确)。这些检查可以检测非崩溃逻辑漏洞。

通过这种方法,Camveil 在海康威视、霍尼韦尔、TP-Link、FOSCAM、萤石和三立等品牌的 9 款工业摄像头中发现了 22 个此前未知的漏洞。这些漏洞可能使攻击者能够破坏实时视频流或禁用摄像头功能,从而可能导致严重的监控故障。