小组两项研究成果被IEEE/ACM 会议ASE 2022接收

作为自动化软件工程的顶级学术会议,IEEE/ACM ASE每年汇集了来自学术界和工业界的研究人员和从业人员,重点关注自动化大型软件系统的分析,设计,实施,测试和维护的基础,技术和工具。2022年,ASE共接收文章116篇,接收率为22.1%。本次清华大学软件系统安全保障小组共有2项研究成果被ASE 2022接收。

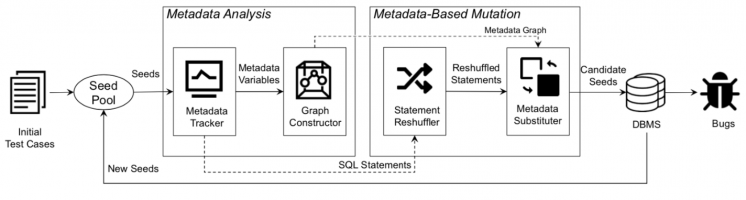

第一项研究成果是:Griffin: Grammar-Free DBMS Fuzzing。该论文提出了一种不依赖语法信息的数据库模糊测试解决方案 Griffin,大大降低了模糊测试技术在数据库软件上的适配成本。Griffin 包含两个部分:(1) 在执行SQL测例的过程中穿插元数据查询,并使用 metadata graph 来描述数据库的表状态,对测例中的数据库对象、SQL语句之间的依赖关系进行建模;(2) 对测例进行变异,在变异的过程中借助metadata graph 来保证数据库对象类型和依赖关系的正确性,从而得到语义正确的新测例。相较于已有工具SQLancer, SQLsmith 和 Squirrel, 该方法生成的测例能够达到更高的覆盖率,并发现了55个此前未发现的安全漏洞。该工作由博士生符景洲、博士后梁杰、硕士生吴志镛等同学共同完成。

图1 Griffin整体架构图

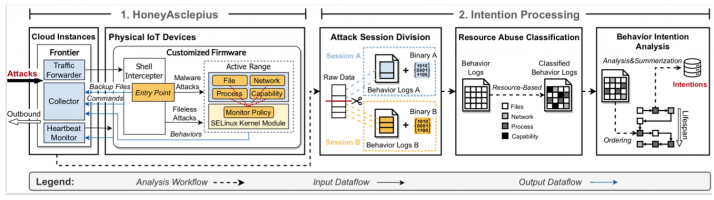

第二项研究成果是:Empirical Study of System Resources Abused by IoT Attackers。该论文系统性地分析了攻击者对IoT固件系统资源的滥用情况和恶意行为的意图。首先,本论文提出了一个具有实时行为监测机制的IoT固件HoneyAsclepius,刷入IoT设备并在世界五大洲的十个国家内部署,收集恶意攻击者的行为。在34天的部署周期中,设备共遭受到来自171个国家和地区的50594个入侵者的攻击,收集了11,301,239条恶意行为。基于这一原始数据,项目设计了意图分析流程,分离不同攻击会话,分类恶意操作,同时分析典型入侵流程的行为时序关系。最终,论文得出了攻击者针对文件、网络、进程和特殊系统调用四类资源的恶意意图,并分别就这四个方面资源保护提出了相应的防御策略。该工作由硕士生殷梓敬、许怡文,博士生周炽金等共同参与完成。

图2 IoT固件攻击分析架构图